克隆银行官网早已不是什么新鲜事,而如今不法之徒已将克隆网站的魔爪伸向了 Web3.0 领域。

恶意代码注入克隆网站

北京时间 2022 年 8 月 10 日凌晨 4 点 20 左右,Curve Finance(curve.fi) 的 DNS 记录被入侵,并指向一个恶意网站。这个恶意网站是 curve.fi 网站的一个克隆版本。

然而,在这个克隆版本中,攻击者注入了恶意代码,要求用户对一个未经验证的合约给予代币交易批准。如果用户批准交易,那么该用户的代币就会被攻击者用恶意合约转走。

目前,大约有 77 万美元损失。攻击者将资金从他们的钱包转移到其他几个钱包,并将其中一些换成代币,发送了部分 ETH 到 Tornado Cash。

恶意交易及地址

恶意合约: 0x9eb5f8e83359bb5013f3d8eee60bdce5654e8881

恶意 JS 文件: https://curve.fi/js/app.ca2e5d81.js

当用户与 Curve(curve.fi) 上的任意按钮互动时,网站会要求用户对一个未经验证的合约「0x9eb5f8e83359bb5013f3d8eee60bdce5654e8881」给予代币交易批准。

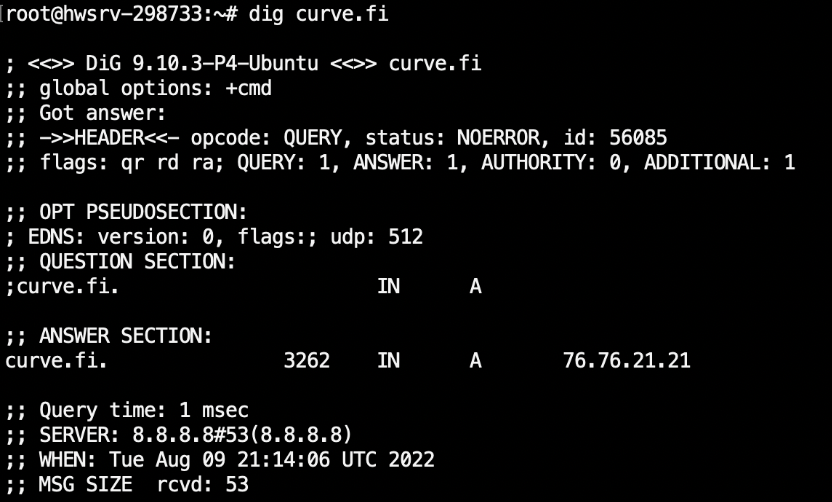

恶意 curve.fi IP:

真正的 curve.fi IP:

资产去向

截至本文章发布时,攻击者已获得约 77 万美元的利润。所有被盗资金最初被发送到以下地址,然后又被分发到其他几个地址。

https://etherscan.io/address/0x50f9202e0f1c1577822bd67193960b213cd2f331

写在最后

北京时间 2022 年 8 月 10 日凌晨 5 点 22 时,Curve Finance 表示他们已经发现了问题,并进行了修复。Curve 要求用户如果在过去几小时内批准了 Curve 上的任何合约,请立即撤销。Curve 还要求用户暂时使用 curve.exchange(虽然 curve.exchange 似乎没有受到这一事件的影响,但 Curve Finance 仍提醒用户谨慎行事),直到 curve.fi 恢复正常。

CertiK 安全团队在此提醒大家,在钱包内批准交易前一定要注意看好交易的各项细节,切勿习惯性手快直接点击确认。

(声明:请读者严格遵守所在地法律法规,本文不代表任何投资建议)